Eksploitasi Baru Bikin Sistem Linux dan macOS Rawan

Sebuah temuan dari akun riset keamanan @NullSecurityX mengguncang komunitas teknologi dunia. Dalam cuitannya, ia mengungkap adanya celah logika di fitur sudo --chroot yang memungkinkan siapa pun dengan akses lokal bisa naik pangkat jadi root (administrator penuh) tanpa izin!

Temuan ini kemudian dikonfirmasi oleh berbagai lembaga keamanan siber — termasuk CISA (Cybersecurity and Infrastructure Security Agency) di Amerika Serikat — dan kini masuk daftar CVE-2025-32463, celah berbahaya yang sudah dieksploitasi di dunia nyata.

🧩 Apa Itu Sudo dan Mengapa Ini Berbahaya?

- Sudo adalah perintah di Linux dan macOS yang memberi izin sementara kepada pengguna biasa untuk menjalankan tugas sebagai admin.

- Idealnya, hanya pengguna tertentu yang diizinkan, dan semua tindakan diawasi.

- Tapi celah ini memungkinkan pengguna biasa untuk langsung “naik tahta” jadi admin lewat cara licik.

💥 Bagaimana Cara Eksploitasinya Bekerja?

“Bug ini memanfaatkan kesalahan urutan logika di dalam

sudo,” tulis @NullSecurityX.

Berikut ilustrasi sederhananya:

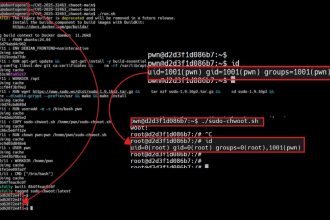

🔧 Langkah Eksploitasi (Disederhanakan)

- Penyerang membuat folder khusus (contoh:

/tmp/fake_root). - Di dalamnya, mereka taruh file palsu yang akan dimuat sistem (

nsswitch.conf& pustaka jahat). - Jalankan perintah seperti:

sudo -R /tmp/fake_root /usr/bin/id - Karena logika sudo salah urut, sistem terlanjur memuat file jahat sebagai root.

- Boom 💣! Penyerang kini punya hak penuh di sistem.

🎯 Intinya:

Sudo memeriksa “izin keamanan” setelah terlanjur menjalankan proses di dalam direktori palsu.

Ini seperti mengecek KTP setelah orangnya sudah masuk ruang server.

🔎 Siapa yang Terpengaruh?

- Semua sistem yang menjalankan sudo versi 1.9.14 – 1.9.17

- Termasuk distribusi Ubuntu, Debian, Red Hat, Fedora, macOS, dan sistem berbasis Unix lainnya

- Server, laptop, dan mesin virtual di cloud juga bisa terdampak

📉 Dampaknya Jika Diserang

| Risiko | Dampak |

|---|---|

| 💀 Akses root tanpa izin | Penyerang bisa ubah file, hapus data, instal malware |

| 🔓 Backdoor permanen | Sistem bisa dikuasai diam-diam |

| 🌐 Serangan jaringan | Penyerang bisa loncat ke server lain |

| 🏢 Kerugian organisasi | Downtime, bocor data, reputasi rusak |

🛡️ Bagaimana Cara Melindungi Diri?

Berikut langkah mudah yang disarankan para pakar keamanan:

✅ 1. Periksa versi sudo

Jalankan di terminal:

sudo --version

Kalau versinya 1.9.14 – 1.9.17, berarti rentan!

✅ 2. Segera perbarui

Gunakan versi 1.9.17p1 atau lebih baru.

sudo apt update && sudo apt upgrade

✅ 3. Nonaktifkan chroot sementara

Tambahkan baris berikut di /etc/sudoers:

Defaults !use_chroot

✅ 4. Perkuat folder sementara

Gunakan opsi keamanan:

mount -o remount,noexec,nosuid,nodev /tmp

✅ 5. Audit pengguna & log

Pantau siapa yang menggunakan sudo dan dari mana perintah dijalankan.

🧠 Singkatnya…

| Fakta | Keterangan |

|---|---|

| 🧩 Nama celah | CVE-2025-32463 |

| 🛠️ Komponen | Sudo (fitur --chroot) |

| ⚙️ Jenis bug | Local Privilege Escalation |

| 🚨 Status | Sudah dieksploitasi di alam liar |

| 🧰 Patch tersedia | Ya (versi 1.9.17p1 ke atas) |

| 🧍 Dampak | Akses root lokal tanpa izin |

| 🏁 Solusi | Update & nonaktifkan chroot |

📢 Pesan Penutup

Celah ini jadi pengingat:

Kadang yang paling berbahaya bukan hacker di luar sana, tapi celah kecil di dalam sistem sendiri.

Jangan tunggu diretas. Periksa, patch, dan pantau sekarang juga.

Untuk admin IT dan sysadmin: audit versi sudo Anda hari ini — sebelum ada yang diam-diam jadi root di server Anda.