Baru-baru ini, terungkap sebuah celah keamanan serius (zero-click exploit) pada WhatsApp yang bisa dipakai untuk meretas perangkat Apple (iPhone, iPad, macOS) tanpa korban harus melakukan apa-apa — tidak perlu membuka pesan, tidak perlu mengeklik tautan, atau bahkan melihat apapun. Berikut penjelasannya, siapa yang mungkin jadi target, dan bagaimana kamu bisa melindungi diri.

Apa Itu Zero-Click Exploit di WhatsApp?

Secara garis besar, ini bukan lagi serangan phishing dimana korban harus tergoda mengeklik link berbahaya. Serangan zero-click berarti “kerusakan” bisa terjadi otomatis, hanya karena aplikasi memproses data yang dikirim dari pihak luar — tak ada tindakan dari pengguna.

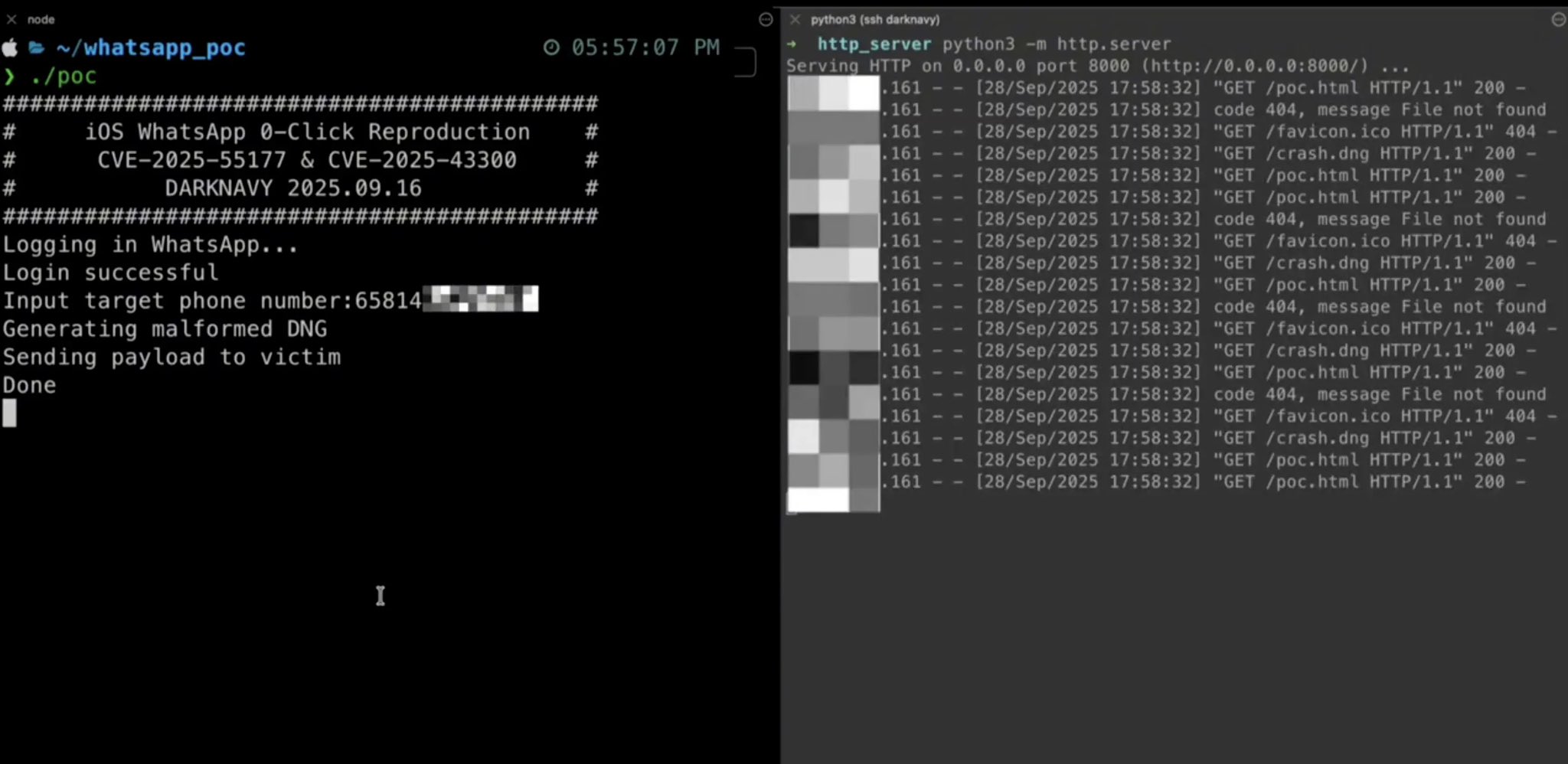

Dalam kasus ini, WhatsApp mengonfirmasi bahwa ada celah pada sistem sinkronisasi perangkat “linked device” (device yang terhubung ke WhatsApp dari perangkat lain) yang disebut CVE-2025-55177.

Celah tersebut memungkinkan seorang pihak yang tidak punya hubungan resmi ke perangkat korban memicu pemrosesan konten dari arbitrary URL (tautan sembarang) di perangkat korban.

Celah ini kemudian dikombinasikan (di-chain) dengan satu lagi bug di sistem operasi Apple: CVE-2025-43300, sebuah kerentanan di framework ImageIO. Bug ini memungkinkan masalah “out-of-bounds write” saat memproses file gambar (image parsing), yang bisa menyebabkan memori rusak dan memungkinkan eksekusi kode berbahaya.

Siapa Targetnya & Seberapa Luas Dampaknya?

- WhatsApp menyebut bahwa celah ini sudah diperbaiki, dan telah mengirim pemberitahuan (“threat notifications”) kepada kurang dari 200 pengguna yang kemungkinan menjadi target serangan.

- Banyak sumber menyebut bahwa korban termasuk anggota masyarakat sipil seperti jurnalis, aktivis HAM, atau individu yang dianggap sensitif secara politik.

- Versi WhatsApp yang terdampak:

• WhatsApp untuk iOS sebelum versi 2.25.21.73

• WhatsApp Business untuk iOS sebelum versi 2.25.21.78

• WhatsApp untuk Mac sebelum versi 2.25.21.78 - Apple juga telah merilis patch untuk bug CVE-2025-43300 yang mempengaruhi iOS, iPadOS, dan macOS.

Bagaimana Serangannya Bekerja

Berikut tahap-tahap umum eksploitasi menurut laporan pakar keamanan:

- Penyerang menggunakan CVE-2025-55177 untuk mem-bypass otorisasi terkait sinkronisasi pesan antar device (“linked device synchronization”). Dengan ini, penyerang bisa memperoleh atau memicu pemrosesan konten dari URL yang dirinya pilih di perangkat target.

- Konten itu bisa berupa file gambar, khususnya format yang rentan dalam framework ImageIO. Di sinilah CVE-2025-43300 masuk: ketika gambar diproses, bug pada ImageIO bisa membuat memori rusak (memory corruption), membuka jalan bagi kode jahat dijalankan.

- Karena sifat “zero-click”, korban tidak sadar pesan itu masuk atau apa yang terjadi setelahnya. Semua bisa berjalan di latar belakang tanpa ada indikasi langsung.

Langkah WhatsApp dan Apple

- WhatsApp sudah memperbaiki CVE-2025-55177: versi yang sudah aman adalah WhatsApp iOS v2.25.21.73 dan WhatsApp Business iOS v2.25.21.78, juga versi Mac v2.25.21.78.

- Apple telah merilis patch untuk CVE-2025-43300 dalam pembaruan sistem operasi.

- Pemberitahuan dikirim kepada pengguna yang dianggap menjadi target untuk memberi tahu bahwa perangkat mereka mungkin telah terkena.

Risiko & Dampak

Serangan seperti ini memiliki efek yang jauh lebih berbahaya daripada serangan biasa:

- Pengambilalihan penuh perangkat (“full device compromise”): bisa membaca pesan, kontak, file, bahkan mengaktifkan mikrofon atau kamera tanpa sepengetahuan pengguna.

- Kebocoran data pribadi, rahasia, korespondensi sensitif, yang bisa dipakai untuk blackmail, spionase, atau manipulasi politik.

- Hilangnya kepercayaan pengguna terhadap keamanan aplikasi pesan instan terpopuler.

- Potensi target jatuh pada orang-orang yang rentan atau penting secara publik (aktivis, jurnalis, tokoh HAM). Dampak sosial dan politiknya bisa besar.

Bagaimana Cara Melindungi Diri

Untuk mengurangi risiko terkena serangan seperti ini, berikut langkah-langkah yang bisa kamu lakukan:

- Segera update WhatsApp & sistem operasi ke versi terbaru yang sudah ditambal (patched). Pastikan WhatsApp iOS/macam-versi Mac kamu sudah versi yang disebut aman.

- Periksa versi aplikasi: lihat di App Store apakah ada notifikasi update WhatsApp; di pengaturan sistem apakah ada update iOS / macOS.

- Pertimbangkan mode proteksi tambahan:

- iOS Lockdown Mode (jika tersedia)

- Mode keamanan tinggi atau proteksi ekstra di perangkat

- Pantau penggunaan aplikasi & perilaku mencurigakan: baterai boros tiba-tiba, performa melambat, aplikasi terus aktif di latar belakang tanpa kamu buka, atau munculnya notifikasi keamanan dari WhatsApp.

- Backup data secara berkala, tapi ingat: jika backup terenkripsi, pastikan enkripsinya kuat dan tidak mudah diakses pihak lain.

- Gunakan perangkat hanya dari sumber tepercaya, jangan sembarangan instal versi modifikasi/non resmi.

Kesimpulan

Eksploitasi zero-click yang memanfaatkan bug di WhatsApp dan sistem operasi Apple ini menunjukkan bahwa keamanan digital makin kompleks dan ancamannya bukan lagi sekadar “klik link berbahaya”. Petunjuk teknis telah menyebutkan CVE-2025-55177 (WhatsApp) dan CVE-2025-43300 (Apple) sebagai dua lubang besar yang dipakai dalam kampanye mata-mata terhadap individu tertentu.