Baru-baru ini muncul laporan tentang serangan malware di Android yang memanfaatkan video palsu sebagai pintu masuk. Serangan ini bukan sekadar tautan spam atau phishing biasa, melainkan sebuah modus yang dirancang agar korban menganggap video tersebut aman, padahal di baliknya tersembunyi kode berbahaya. Kejadian ini menunjukkan bahwa cara lama tetap bisa efektif: video menarik + kepercayaan pengguna = risiko tinggi.

Bagaimana Modusnya Bekerja

Berdasarkan kajian para peneliti keamanan siber, berikut rangkuman teknis bagaimana malware disebarkan lewat video palsu di Android (terutama lewat aplikasi seperti Telegram atau platform video/iklan):

- Kedok Video untuk Menyembunyikan Malware

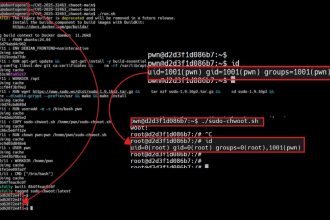

File yang dikirim tak benar-benar video, melainkan berupa format lain (misalnya.htm,.html, atau APK yang dibungkus) yang “dipoles” agar terlihat seperti video. Di Telegram, misalnya, ditemukan exploit “EvilVideo” yang membuat file HTML diperlakukan seperti file video. - Proses Pemicu Malware Setelah Klik

Pengguna ditegur bahwa video tidak bisa diputar, lalu diarahkan agar membuka file melalui aplikasi eksternal atau browser. Dari situ, skrip HTML bisa dieksekusi, atau tautan mengarah ke file APK atau payload yang harus di-install secara manual. - Eksploitasi API dan Server Aplikasi

Pelaku memanfaatkan kelemahan dalam bagaimana aplikasi-seperti Telegram-mengelola tipe file, MIME type, tanggapan server, dan penanganan file media. Misalnya API Telegram mengizinkan file dengan ekstensi.htmdiperlakukan sebagai video setelah dikirim lewat server. - Manual Permissions & Instalasi

Serangan ini tidak otomatis menginstal malware (tanpa aksi pengguna) di banyak kasus. Pengguna masih harus melakukan tindakan seperti membuka file, mengizinkan instalasi dari sumber tidak dikenal, atau mengklik link yang diarahkan ke APK. Tetapi setelah dilakukan, dampaknya bisa sangat serius.

Kasus Utama: “EvilVideo” di Telegram

Salah satu contoh yang paling dibahas adalah exploit yang dinamai EvilVideo pada Telegram Android:

- Peneliti dari ESET menemukan bahwa versi Telegram Android sebelum v10.14.5 memiliki celah yang memungkinkan file APK dipalsukan sebagai video.

- Pelaku menjual eksploit tersebut di forum bawah tanah pada 6 Juni 2024. Telegram kemudian merilis pembaruan perbaikan pada versi 10.14.5 yang ditayangkan resmi pada 11 Juli 2024.

- Versi exploit ini memungkinkan pengiriman payload berbahaya melalui saluran Telegram, grup, atau chat — dengan tampilan sebagai video berdurasi sekitar 30 detik. Saat pengguna mengeklik, muncul prompt bahwa video tidak bisa diputar, lalu diarahkan ke tindakan selanjutnya yang menyertakan instalasi aplikasi berbahaya.

Kenapa Video Palsu Ini Berbahaya & Kenapa Bisa Berlaku

Beberapa faktor teknis dan psikologis memperparah risiko:

- Kepercayaan terhadap format video

Video dianggap lebih aman dan menarik dibanding file APK atau dokumen. Pengguna sering tidak curiga jika file terlihat seperti video, apalagi dikirim lewat aplikasi chat resmi atau dari orang dikenal. - MIME Type dan Pengelolaan File oleh Aplikasi

Kegagalan dalam validasi MIME type dan ekstensi file di sisi aplikasi (klien) atau server memungkinkan file “kamuflase.” Misalnya, menggunakan ekstensi .htm atau .html tapi diberi label media/video. - Install Manual Masih Diizinkan

Android menyediakan opsi untuk mengizinkan instalasi dari sumber tidak dikenal. Jika pengguna mengaktifkannya (seringkali karena butuh menginstal aplikasi dari chat atau website), maka payload bisa diinstal. - Distribusi Cepat di Grup & Channel

Telegram (dan platform serupa) memungkinkan file media dikirim grup, channel atau broadcast. Exploit seperti EvilVideo bisa menyebar cepat. Bahkan, ada Proof-of-Concept (PoC) yang sudah tersedia publik. - Delay dalam Patch/Rilis Update

Meski vendor merespons, banyak perangkat/konten pengguna yang belum melakukan update patch, sehingga tetap rentan.

Dampak yang Mungkin Terjadi

Kalau serangan ini berhasil, berikut efek nyata yang bisa dialami pengguna dan sistem:

- Pencurian data pribadi: login, password, informasi akun bank, cookie sesi, alamat email.

- Spyware / RAT yang bisa memonitor aktivitas, bahkan memotret layar atau merekam audio/video.

- Instalasi malware jangka panjang yang sulit dideteksi.

- Perangkat bisa digunakan sebagai basis serangan lebih lanjut atau masuk ke dalam botnet.

- Kerugian materi dan reputasi, jika data penting bocor atau akun diretas.

Bagaimana Menjaga Perangkat Android Aman dari Modus Video Palsu

Berikut langkah teknis dan praktis agar pengguna dan administrator bisa memproteksi diri:

- Selalu Perbarui Aplikasi & Sistem Operasi

Pastikan Telegram dan aplikasi lain selalu di update ke versi yang paling terkini. Untuk kasus EvilVideo, versi Telegram ≥ 10.14.5 sudah memperbaiki celah. - Hanya Terima File dari Sumber Tepercaya

Hindari membuka video atau media file dari chat/contact yang tidak dikenal atau mencurigakan. - Nonaktifkan Instalasi dari Sumber Tidak Dikenal

Matikan opsi “sumber tidak dikenal” atau “install unknown apps” kecuali benar-benar diperlukan dan yakin file-nya aman. - Perhatikan Ekstensi File & Status Pemutar Video

Jika muncul pesan seperti “video tidak bisa diputar” lalu diarahkan ke browser eksternal atau aplikasi lain, waspadalah — bisa jadi ini trik. - Gunakan Antivirus / Alat Keamanan di Android

Apps keamanan yang bisa memeriksa file APK dan permintaan instalasi, serta mendeteksi aktivitas malware. - Backup Data Secara Rutin

Simpan data penting di tempat aman (cloud terlindungi, perangkat lain) agar jika perangkat terinfeksi, pembaruan atau reset bisa dilakukan tanpa kehilangan informasi kritis. - Edukasi Diri & Masyarakat Sekitar

Edukasi tentang modus video palsu, phishing, malvertising, supaya tidak mudah tertipu. Berbagi info di komunitas, keluarga, teman soal tanda-tanda serangan semacam ini.

Catatan Teknis Akhir

- Meski modus ini relatif “mudah” dibanding serangan zero-day kernel, tingkat bahaya karena memanfaatkan kepercayaan pengguna sangat besar.

- Keamanan aplikasi bergantung tidak hanya pada kode aplikasi, tapi juga pada cara server mengelola file, dan bagaimana aplikasi memvalidasi tipe file serta izin instalasi.

- Respons vendor (seperti Telegram) dalam mengeluarkan patch adalah langkah penting, tapi tidak berarti seluruh pengguna langsung terlindungi — distribusi update dan adopsi oleh pengguna harus cepat.