Akun @NullSecurityX baru-baru ini memicu sorotan di komunitas keamanan siber lewat cuitannya yang menyebutkan ada “logic flaw” di sudo —chroot yang memungkinkan eskalasi hak istimewa lokal (local privilege escalation).

Sekilas kelihatannya teknis dan “tersembunyi di balik lapisan sistem”, namun dampaknya sangat mungkin terasa luas: siapa pun dengan akses terbatas ke sistem bisa “melompat” ke hak akses tertinggi (root). Dalam artikel ini, kita kupas celah tersebut secara utuh: klaim, verifikasi, dampak, serta apa yang bisa dilakukan agar tidak jadi korban.

Peta Topik (Mind-Map) yang Akan Kita Bahas

Untuk memastikan alur berita tetap tertata dan pembaca tidak tersesat, berikut garis besar topik:

- Klaim & Cuitan NullSecurityX — apa yang mereka ungkap

- Detail teknis & konteks celah sudo — bagaimana kerjanya

- Verifikasi, bukti & status patching — apakah nyata dan bagaimana tanggapan resmi

- Risiko & dampak di dunia nyata — pada sistem, organisasi, dan pengguna

- Langkah mitigasi & rekomendasi — apa yang harus dilakukan sekarang

1. Klaim & Cuitan NullSecurityX

Cuitan yang menjadi pemicu adalah:

“a sudo –chroot logic flaw enabling local privilege escalation. New blog post: Deep dive into CVE-2025-32463 — a sudo –chroot logic flaw enabling local privilege escalation.”

Artinya, klaim mereka: telah ditemukan celah di sudo yang terkait opsi –chroot (alias -R) — dan celah ini memungkinkan pengguna lokal (bahkan yang tidak punya hak istimewa tinggi) untuk meningkatkan hak aksesnya ke root, dengan cara yang “logika internal” dari sudo itu sendiri dimanipulasi.

Namun, cuitan itu adalah pemantik — bukan “laporan teknis penuh” di sana, melainkan ajakan pembaca untuk melihat blog post yang lebih mendalam (jika tersedia). Belum ada potongan kode publik di cuitan itu sendiri.

2. Detail Teknis & Konteks Celah sudo

Untuk memahami betul klaim tersebut, kita perlu melihat ke riset keamanan terbaru mengenai sudo dan kerentanan hak istimewa lokal. Beberapa peneliti telah mengidentifikasi dua kerentanan utama: CVE-2025-32462 dan CVE-2025-32463.

Apa Itu Sudo & Mengapa Opsi –chroot Penting?

- sudo adalah utilitas dasar di sistem Unix/Linux yang memungkinkan pengguna terbatas untuk menjalankan perintah dengan hak istimewa root sementara—tetapi tetap diatur melalui file konfigurasi (

sudoers). - Opsi

–chrootatau-Rmemerintahkan sudo untuk menjalankan perintah dalam “lingkungan terisolasi” (root directory diganti) agar proses tersebut dibatasi aksesnya. Konsep chroot sendiri sering digunakan untuk sandboxing.

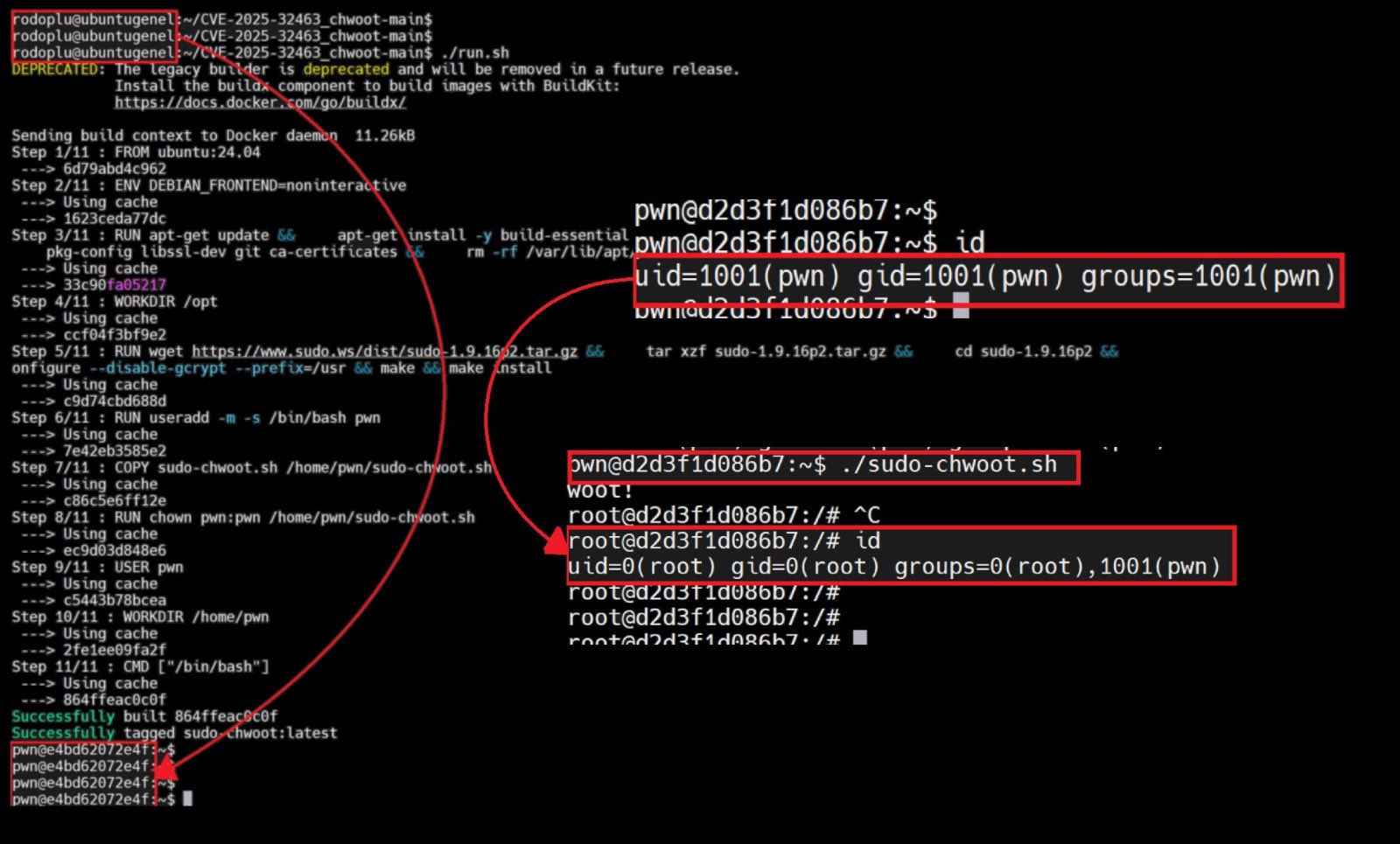

Namun, celahnya muncul karena urutan logika internal yang salah: sudo melakukan chroot (meng-isolasi ke directory yang ditentukan pengguna) sebelum memverifikasi semua aturan keamanan (misalnya memeriksa konfigurasi sudoers) dan sebelum memuat modul NSS (Name Service Switch).

Berikut rangkuman mekanisme eksploit potensial:

- Penyerang membuat sebuah direktori (yang mereka kendalikan) yang nanti digunakan sebagai chroot target, misalnya di

/tmp/my_chroot. - Di dalam direktori itu, mereka menyiapkan file

etc/nsswitch.confpalsu, yang memerintahkan sistem memuat modul.sodari lokasi mereka sendiri. - Mereka juga menyertakan pustaka (shared library) jahat — misalnya

libnss_malicious.so.2— yang ketika dipanggil, akan dijalankan sebagai root karena sudah berada di dalam proses sudo yang berjalan dengan hak tinggi. - Saat sudo melakukan

sudo -R /tmp/my_chroot /usr/bin/idatau perintah lain, proses chroot terjadi terlebih dahulu, lalu pemanggilan fungsi sepertigetpwuid()atau pemuatan modul NSS bisa memicudlopen()terhadap pustaka jahat, sehingga eksekusi kode arbitrary berjalan sebagai root.

Dengan cara ini, bahkan pengguna yang tidak tercantum dalam sudoers bisa mendapatkan akses root. Inilah kondisi eksploitasi yang sangat berbahaya.

Kerentanan ini mempengaruhi sudo versi 1.9.14 hingga 1.9.17, dan skor keparahannya tinggi.

3. Verifikasi, Bukti & Status Patching

Apakah Celah Ini Sudah Diverifikasi?

Ya — sejumlah pihak keamanan sudah menyelidiki dan mempublikasikan laporan teknis. Peneliti dari Stratascale membuat analisis mendalam, dan bukti konsep (PoC) sudah tersedia (sejak Juli 2025).

CISA (Cybersecurity and Infrastructure Security Agency, AS) juga memasukkan CVE-2025-32463 ke dalam daftar Known Exploited Vulnerabilities (KEV), menyatakan bahwa celah tersebut sudah dieksploitasi “in the wild” (dalam serangan nyata).

Dalam advsirnya, CISA menyebut bahwa bug ini memungkinkan pengguna lokal menjalankan perintah sebagai root — bahkan tanpa berada di sudoers — dengan memanfaatkan -R/--chroot dan pemuatan modul NSS jahat dalam direktori yang dipilih pengguna.

Tanggapan Vendor & Patching

- Versi sudo yang telah diperbaiki adalah 1.9.17p1 (rilis Juni 2025) yang menonaktifkan penggunaan

chrootsebagai bagian dari policy check dan memperbaiki urutan validation internal. - Dalam kasus di mana patch tidak segera dapat diterapkan, mitigasi darurat adalah menonaktifkan opsi

chrootdi/etc/sudoersdengan menambahkan direktifDefaults !use_chroot. - Juga dianjurkan untuk memperketat izin direktori seperti

/tmp,/var/tmp, dan/dev/shm(gunakan opsi mountnoexec,nosuid,nodev) agar direktori sementara tidak bisa digunakan untuk menyimpan pustaka eksekusi sembarangan. - Peninjauan penggunaan

sudoersyang mengandung aturan berbasis host (host-based rules) juga dianjurkan karena celah lain (CVE-2025-32462) terkait host-based misconfigurations.

Catatan Penting

Meskipun sudah ada patch dan mitigasi, masih memungkinkan banyak sistem yang belum diperbarui, terutama di lingkungan produksi atau sistem lama. Sehingga risiko tetap tinggi.

4. Risiko & Dampak di Dunia Nyata

Mengapa kita harus peduli terhadap celah ini? Berikut potensi dampaknya:

Kompromi Sistem Total

Setelah akses root diperoleh, penyerang bisa melakukan banyak tindakan merusak: mengakses data sensitif, mengubah konfigurasi sistem, mematikan log keamanan, atau menyuntik malware/implant yang sulit dideteksi.

Lintang Jaringan & Pivoting

Sistem yang berhasil diretas bisa dijadikan batu loncatan ke host lain dalam jaringan internal, memperluas kontrol penyerang.

Kekalahan Keamanan & Reputasi

Organisasi yang sistemnya bocor bisa kehilangan kepercayaan klien, menghadapi tuntutan regulasi (terutama jika data pribadi terlibat), dan mengalami kerugian finansial.

Lingkungan Multi-tenant & Server Publik

Pada server bersama (shared hosting, VPS, lab pengembangan), satu pengguna yang berhasil mengeksploitasi sudo bisa merusak keseluruhan server, memengaruhi semua tenant lain.

Ancaman Persistent Backdoor

Setelah root, penyerang bisa menyembunyikan kehadirannya, mendirikan akses jangka panjang, dan sulit dideteksi bahkan setelah patch diterapkan jika jejaknya tidak ditemukan.

5. Langkah Mitigasi & Rekomendasi

Segera Cek Versi Sudo

Jalankan:

sudo --version

Periksa apakah berada dalam rentang rentan (1.9.14 hingga 1.9.17). Jika ya, segera perbarui ke 1.9.17p1 atau versi distribusi yang sudah patched.

Nonaktifkan Opsi chroot

Dalam /etc/sudoers, tambahkan:

Defaults !use_chroot

Sehingga sudo tidak akan menggunakan mekanisme chroot yang menjadi pintu masuk exploit.

Perketat Izin Direktori Sementara

Mount /tmp, /var/tmp, /dev/shm dengan opsi seperti noexec, nosuid, nodev agar tidak bisa dieksekusi atau dimodifikasi sembarangan.

Audit Log & Deteksi Anomali

- Gunakan

auditduntuk mencatat percobaanchrootatau panggilan sudo yang mencurigakan. - Pantau penggunaan

sudoyang mengacu ke direktori non-standar atau tidak dikenal. - Terapkan sistem pemantauan keamanan (IDS/EDR).

Evaluasi Kebijakan Sudoers

- Hindari aturan menggunakan host-based wildcard, aturan berlebihan.

- Batasi hak sudo hanya kepada pengguna yang jelas, dengan principle of least privilege.

Segera Patch Sistem

Prioritaskan pembaruan pada sistem produksi, terutama server, lingkungan multi-user, dan sistem kritis. Pastikan patch diterapkan secepat mungkin.

Investigasi Jejak Lama

Jika sistem telah tereksploitasi sebelumnya, peninjauan log lama dan audit integritas sistem sangat penting — untuk mendeteksi apakah ada backdoor tersembunyi atau modifikasi sistem.

Penutup & Catatan Akhir

Cuitan dari @NullSecurityX bukan sekadar “gertak” — klaim mereka konsisten dengan riset keamanan aktual yang sudah membongkar CVE-2025-32463, celah sudo dengan exploitasi chroot yang memungkinkan user lokal naik ke root, bahkan tanpa masuk dalam sudoers.

Ancaman lokal seperti ini sering kurang disadari karena pengguna berpikir “ah saya harus login dulu sebagai root agar diserang.” Nyatanya, celah ini memperlihatkan bahwa akar kelemahan bisa berada di mekanisme internal — bukan “lubang di luar”.